افزایش امنیت لینوکس

پروتکل Secure Shell (SSH) مدیریت سیستم از راه دور رمزنگاری شده محافظت شده و انتقال پرونده از طریق شبکه های ناایمن را امکان پذیر می کند. با استفاده از چندین روش رمزگذاری ، SSH ارتباط بین مشتری و یک سرور را برای محافظت از دستورات کاربران ، تأیید اعتبار و خروجی در برابر حملات ، تضمین می کند

سرور لینوکس از پرکاربرد ترین ها است و به همین دلیل حفظ امنیت آن بسیار اهمیت دارد. اگر شما هم به امنیت لینوکس خود اهمیت می دهید در این مقاله همراه ما باشید تا اطلاعاتی در ارتباط با افزایش امنیت سرور لینوکس را بخوانید.

امنیت سرور لینوکس از لحظه ای که شما سیستم عامل را نصب می کنید بسیار بالاست و بخاطر همین هکرها لحظه ای خواب نخواهند داشت! بسیاری از افراد بخاطر اینکه سرور لینوکس تا حد زیادی امن است از آن استفاده می کنند اما باید گفت که به طور کامل امن نیست. روشهای زیادی وجود دارد که می توان توسط آنها امنیت را به طور کامل ایجاد کرد.

اگر شما هم لینوکس کار باشید، حتما میدانید که اولین و حیاتی ترین گام در جهت ایمن سازی سرورها و سیستم های لینوکسی، جلوگیری از دسترسی افراد متفرقه به حساب های کاربری است. در این مقاله به نحوه کنترل صحیح و افزایش امنیت کاربر لینوکس می پردازیم. مواردی که امنیت یک حساب کاربری در لینوکس را به خطر می اندازند را در پنج گروه دسته بندی کردیم که در ادامه به توضیح هر کدام می پردازیم.

این پروتکل به شما این امکان را میدهد بدون داشتن دسترسی فیزیکی به سرور از طریق کامپیوتر شخصی خودتان و با یک برنامه واسط همانند putty به سرور متصل شوید و تمامی کارهایی که میتوانستید به صورت فیزیکی با لینوکس انجام دهید را از این طریق انجام دهید.

اگر از نحوه اتصال به ssh اطلاعی ندارید ما آموزش زیر را به شما پیشنهاد میکنیم. خوب با فرض اینکه شما از نحوه کارکرد این سرویس آگاهی کامل دارید و میخواهید امنیت ssh را تأمین کنید وارد موضوع اصلی این آموزش میشویم.

با آموزش لینوکس بیشتر آشنا شوید…

تکنیکهای افزایش امنیت ssh

برای تأمین امنیت در سرویسهای شبکه اغلب کاری که انجام میشود تغییر پارامترهایی است که درون فایل کانفیگ سرویسها اعمال میشوند.

برای شروع مراحل کانفیگ سرور و افزایش امنیت ssh فایل کانفیگ سرویس ssh را با دستور زیر ویرایش کنید.

vi /etc/ssh/sshd_config

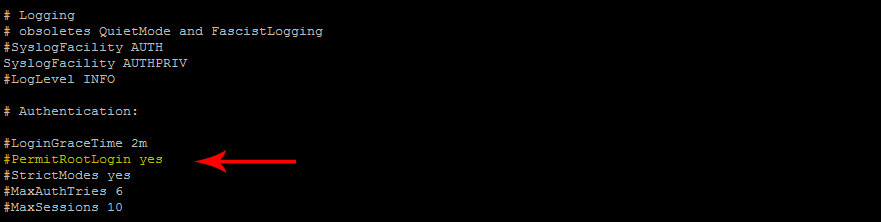

غیرفعال کردن اتصال یوزر root

به دنبال عبارت PermitRootLogin باشید. توسط این گزینه ما میتوانیم روش اتصال پیشفرض توسط کاربر روت را غیرفعال کنیم.

هدف از انجام این کار جلوگیری از حملات Bruteforce به سمت سرویس ssh بر روی یوزر root است. هکرها معمولاً با آگاهی از اینکه یوزر روت به صورت پیشفرض روی سرورهای لینوکسی وجود دارد و قابلیت دسترسی به این سرویس را هم دارد اقدام به طرحریزی این نوع حملات میکنند.

بعد از پیدا کردن PermitRootLogin مقدار آن را از yes به no تغییر دهید. البته باید یک یوزر دیگر که قابلیت اتصال به ssh را داشته باشد در سرور ایجاد کنید و پس از اتصال با یوزر سطح پایین با دستور sudo su به یوزر روت سوییچ کنید.

محدودسازی دسترسی کاربران به ssh

در بسیاری از مواقع تعداد زیادی یوزر بر روی سرور موجود است که تعداد بسیار کمی از آنها دسترسی به این سرویس را دارند و مجاز هستند به آن لاگین کنند در این حالت برای افزایش امنیت ssh میتوانید لیست یوزرهای مجاز را با استفاده از گزینه AllowUsers مشخص کنید.

AllowUsers peyman hassan sara

غیرفعال کردن پروتکل ۱

روش بعدی برای بهبود امنیت ssh غیرفعال کردن پروتکل Legacy و ورژن قدیمی و ارتقا به ورژن جدید است.

به دنبال کلمه protocol باشید و سپس روبروی آن عدد ۲ را وارد کنید و سپس از حالت کامنت آن را خارج کنید.

Protocol 2,1 # Protocol 2

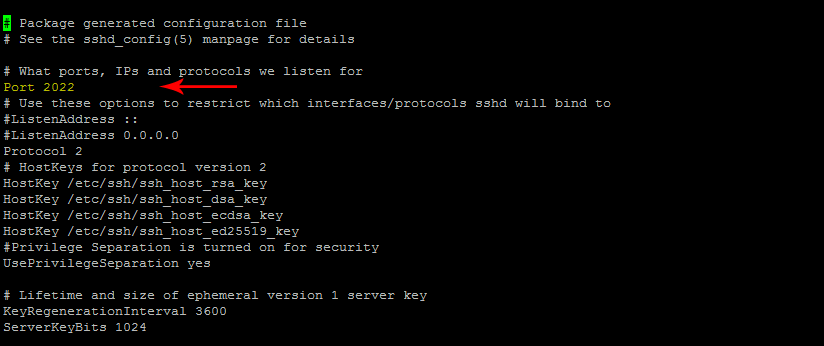

تغییر پورت پیشفرض ssh

یکی از شناختهترین روشهای امن سازی سرویسها، تغییر پورت پیشفرض آنهاست. معمولاً سرویسها از پورتهای ثابت و شناختهشدهای استفاده میکنند که همه به آن آگاهی دارند.

هکرها برای حمله به ssh به چند فاکتور نیاز دارند آگاهی از شماره پورت سرویس، یوزر حدسی و یک پسورد لیست و یک نرمافزار برای حمله، ما سعی میکنیم تمامی ذهنیتهای پیشفرض را با تکنیکهای که آموزش خواهیم داد تغییر بدهیم

تا اینجا یوزر روت را غیرفعال کردیم حالا پورت پیشفرض را هم تغییر میدهیم تا کار هکر برای نفوذ به این سرویس از طریق حملات Bruteforce به شدت سخت و درصد موفقیت آن به زیر ۵% برسد.

بعد از باز کردن فایل کانفیگ به دنبال کلمه Port بگردید در این خط شما میتوانید با دادن شماره پورت موردنظر این سرویس را روی آن به حالت Listen ببرید.

فقط توجه داشته باشید قبل از انجام این کار از طریق فایروال لینوکس پورت موردنظر را ابتدا باز کنید تا بعد از تغییر دسترسی شما به سرور قطع نشود.

اگر از فایروال پیشفرض لینوکس با نام iptables استفاده میکنید میتوانید با دستور زیر این کار را انجام دهید.

firewall-cmd –permanent –add-port=2316/tcp

نکته بعد: رنج عدد انتخابی شما برای شماره پورت باید از عدد ۱۰۲۴ به بالا و زیر عدد ۶۵۵۳۵ باشد. اعداد بیشتر غیرقابلقبول و اعداد کمتر در رنج پورتهای رزرو شده هستند.

بعد از وارد کردن دستور بالا توسط دستور زیر فایروال را جهت تغییر تنظیمات یکبار ریست کنید.

firewall-cmd –reload

اگر از فایروال csf استفاده میکنید برای باز کردن پورت آموزش زیر را مشاهده کنید.

اتصال به سیستم لینوکس چطور امکان پذیر است؟

غیرفعال کردن ورود با پسورد خالی

شما باید جلوی ورود کاربران با پسورد خالی را بگیرید برای این گزینه به دنبال کلمه PermitEmptyPasswords باشد و مقدار آن را بر روی no قرار دهید.

PermitEmptyPasswords no